📚 Makro-Viren: Wenn Office-Dokumente den PC angreifen

💡 Newskategorie: Windows Tipps

🔗 Quelle: pcwelt.de

Am 8. Februar 2022 kam eine neue, große Ankündigung von Microsoft: Der in die Office-Anwendungen integrierte Makroschutz solle deutlich verschärft werden. Makros in Dokumenten, die aus dem Internet geladen wurden, sollten zukünftig per Voreinstellung geblockt werden. Davon betroffen seien die Windows-Versionen von Word, Excel, Powerpoint, Access und Visio. Umgesetzt werden solle der neue Schutz in den Preview-Versionen dieser Programme, die ab April 2022 zu den beteiligten Kunden kommen würden.

Die Standard-Versionen der genannten Anwendungen erreichte der neue Makroschutz allerdings vorerst nicht. Denn am 8. Juli 2022 veröffentlichte Microsoft völlig überraschend eine Meldung, dass man die Funktion aufgrund des Feedbacks der Benutzer wieder zurückgenommen habe. Die genauen Gründe sind bis heute nicht bekannt.

Doch dann, am 20. Juli 2022, eine erneute Änderung: Man habe die Dokumentation zum neuen Makroschutz sowohl für Endbenutzer wie auch für Administratoren noch einmal überarbeitet mit dem Ziel, die verschiedenen Optionen in unterschiedlichen Szenarien zu verdeutlichen. Die Verteilung der Funktion werde nun wieder aufgenommen. Seit August finden Abonnenten sie in Version 2206 im aktuellen Update-Kanal für Microsoft 365.

Und am 7. September publizierte Microsoft auf seiner Website einen Artikel, der beschreibt, wie man den Makroschutz gegebenenfalls deaktiviert. Denn natürlich soll es Office-Makros auch in Zukunft noch geben.

News: Aus für Microsoft Office – das ist der Nachfolger

Der neue Virenschutz von Microsoft im Detail

Word & Co. besitzen bereits seit Ende der 90er Jahre einen Makroschutz, der Makros in Dokumenten, die aus dem Internet heruntergeladen wurden, automatisch deaktiviert. In den vergangenen Jahren sah dieser Schutz folgendermaßen aus: Zum einen ließen sich Dokumente mit eingebetteten Makros seit Einführung des XML-Formats an der Dateiendung erkennen. Anstatt DOCX, XLSX etc. tragen sie Endungen wie DOCM und XLSM.

Zum zweiten erkannte die Schutzfunktion bei Dateien die eingebetteten Makros und wies mit einer gelben Leiste und einer Sicherheitswarnung auf die Risiken hin:

GESCHÜTZTE ANSICHT Vorsicht: E-Mail-Anlagen können Viren enthalten. Wenn Sie die Dateianlagen nicht bearbeiten müssen, ist es sicherer, die geschützte Ansicht beizubehalten.

Über den Button „Bearbeitung aktivieren“ war es dann einfach möglich, das Dokument freizugeben. Anschließend konnte der Anwender über einen weiteren Button „Inhalte aktivieren“ auch die Ausführung der integrierten Makros zulassen.

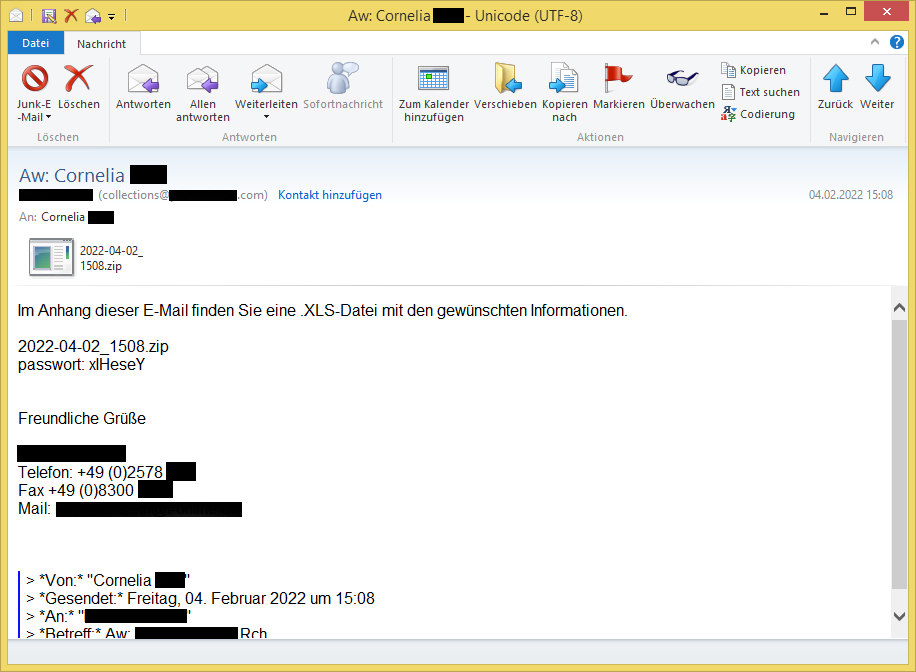

In vielen Fällen schenkten die Anwender der Warnung keine Beachtung, sondern klickten sofort auf die beiden Buttons, um ihre Arbeit fortsetzen zu können. Oder die Hacker schickten Phishing-Mails, in denen sie detailliert erklärten, wie der Empfänger an die Inhalte des Dokuments gelangen konnte. Auf diese Weise konnten sich Makroviren sehr einfach verbreiten. Die Schäden waren so groß, dass Microsoft sich entschloss, die Ausführung von Makros in bestimmten Fällen komplett zu unterbinden.

Was Makroviren so gefährlich macht

Makroviren stellen einen besonderen Typ von Malware dar, denn sie befallen nicht Betriebssysteme, sondern Programme. Wenn wie im Fall der Office-Anwendungen von Microsoft diese Programme auf mehreren Plattformen das gleiche Dateiformat verwenden, können sich auch die Viren dort ausbreiten. Makroviren für Word, Excel und ähnliche Programme funktionieren daher nicht nur unter Windows, sondern beispielsweise auch auf Mac-Computern.

Auf der anderen Seite sind Makroviren nicht auf die Word- oder Excel- Dateiformate beschränkt. So tauchten im Juni 2022 mit einem Makrovirus infizierte Open-Document-Dateien mit der Endung ODT auf. Das offene ODT-Format wird von Libre Office und Apache Office verwendet, aber auch von Microsoft Word unterstützt. Da ein Virenbefall hier selten ist, rutscht es den meisten Scan-Programmen durch – bei Googles Virustotal-Scandienst reagierte am 7. Juli kein einziges Programm auf die infizierten Dokumente.

Eine zweite Besonderheit von Makroviren ist, dass sie nicht als eigenständige Programme vorliegen, die etwa über eine EXE-Datei gestartet werden, sondern Teil eines Dokuments sind. Bei den Microsoft-365-Anwendungen sind sie in den Makrosprachen VBA und VBS (Visual Basic for Applications und Visual Basic Script) geschrieben. Mit diesen Sprachen ist es möglich, Dokumente gezielt zu verändern.

Üblicherweise befallen die Viren nach dem Öffnen des infizierten Dokuments die Datei Normal.dotm, die die aktuelle Standardvorlage für Word bereitstellt und das grundlegende Aussehen des Dokuments bestimmt. Diese Datei wird bei jedem Start der Textverarbeitung automatisch geladen, die Infektion kann sich dadurch schnell verbreiten. Auch das unterscheidet Makroviren beispielsweise von Trojanern, die sich in der Regel nicht vermehren.

Rote Leiste in Word & Co. steht für Gefahr

In den neueren Versionen der Office-Anwendungen weist eine rote Leiste auf die Risiken durch Makros in den Dokumenten hin.

IDG

Der neue Makroschutz ist in der aktuellen Word-Version bereits enthalten. Wenn Sie versuchen, ein Word-Dokument, das Sie aus dem Internet heruntergeladen oder per E-Mail erhalten haben, zu öffnen, erscheint zunächst wieder die zuvor beschriebene gelbe Leiste mit der Warnung. Außerdem springt rechts oben das Menü „Bearbeitung“ auf „Anzeigen“. Sobald Sie nun in der Leiste auf den Button „Bearbeitung aktivieren“ klicken, erscheint eine zweite, rote Leiste mit dem Text „SICHERHEITSRISIKO Microsoft hat die Ausführung von Makros blockiert, da die Quelle dieser Datei nicht vertrauenswürdig ist“.

Ein Klick auf den Button „Weitere Informationen“ führt Sie zu einer Webseite, die Ihnen zunächst die Gefahren erklärt, die von Makros ausgehen. Anschließend zeigt Ihnen der Text, wie Sie die in der Datei enthaltenen Makros dennoch ausführen. Sie haben dabei drei Möglichkeiten: Sie können die Makros in dieser einen Datei freigeben. Oder Sie geben eine vertrauenswürdige Quelle für heruntergeladene Dateien an beziehungsweise definieren einen Ordner, in dem sich ausschließlich Dokumente aus vertrauenswürdigen Quellen befinden.

Nach dem Klick auf den Button „Weitere Informationen“ werden Sie zu einer Microsoft-Seite mit Erklärungen und Anleitungen zum Aufheben des Makroschutzes geführt.

IDG

Den Makroschutz für sichere Dateien außer Kraft setzen

Achtung: Die folgend beschriebenen Schritte zur Deaktivierung sollten Sie nur dann ausführen, wenn Sie sicher sind, dass das Dokument von einer vertrauenswürdigen Quelle stammt. Überprüfen Sie zuvor auf jeden Fall die E-Mail-Adresse des Absenders beziehungsweise die Adresse der Website, von der Sie die Datei geladen haben. Um den Makroschutz für eine einzelne Datei zu deaktivieren, gehen Sie folgendermaßen vor:

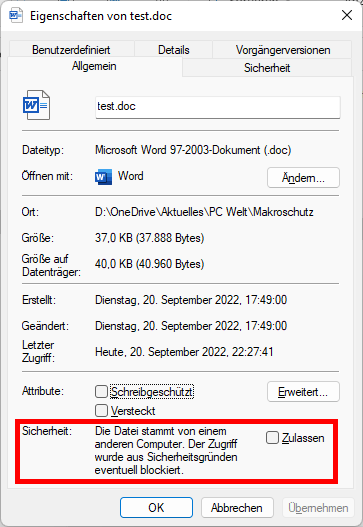

In den „Eigenschaften“ der Datei können Sie mit dem Explorer ein Häkchen vor „Zulassen“ setzen und den Makroschutz aufheben.

IDG

Speichern Sie die Datei auf Ihrem Rechner und klicken Sie sie im Explorer mit der rechten Maustaste an. Rufen Sie die „Eigenschaften“ auf, stellen Sie sicher, dass Sie sich im Register „Allgemein“ befinden, und setzen Sie ganz unten im Abschnitt „Sicherheit“ ein Häkchen vor „Zulassen“. Nach der Bestätigung mit „OK“ lassen sich die Makros ausführen.

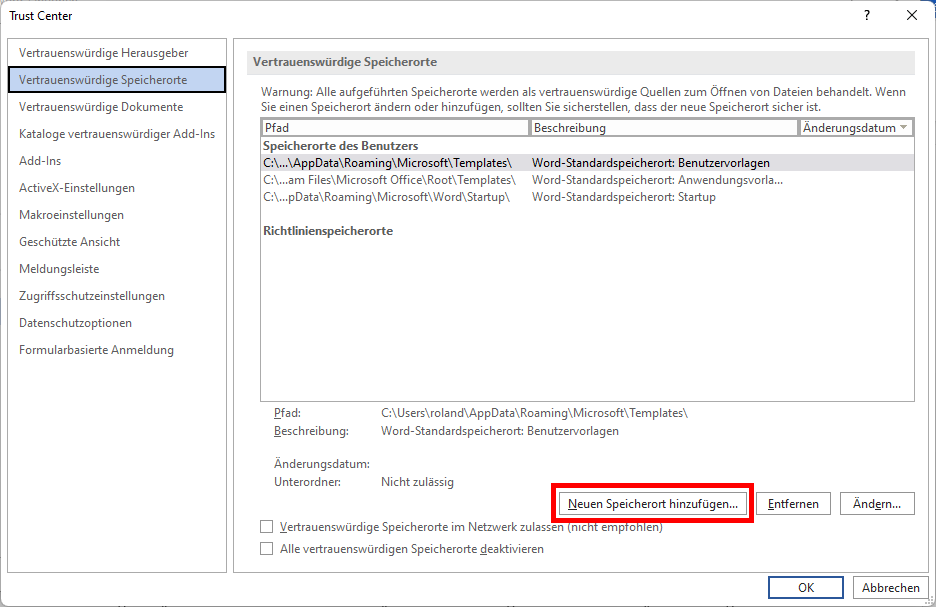

Um einen oder mehrere Ordner auf Ihrem eigenen Computer als vertrauenswürdig zu kennzeichnen, gehen Sie in Word auf „Datei –› Optionen –› Trust Center“. Klicken Sie auf „Einstellungen für das Trust Center“ und öffnen Sie „Vertrauenswürdige Speicherorte“. Klicken Sie auf „Neuen Speicherort hinzufügen“ und auf „Durchsuchen“, um den Pfad anzugeben.

Über die Option darunter stufen Sie auch die Unterordner als vertrauenswürdig ein. Handelt es sich um eine Netzwerkfreigabe, setzen Sie ein Häkchen vor „Vertrauenswürdige Speicherorte im Netzwerk zulassen (nicht empfohlen)“. Schließen Sie dann alle Fenster mit „OK“.

Über das Trust Center der Office-Anwendungen definieren Sie vertrauenswürdige lokale Speicherorte, so dass der Makroschutz beim Kopieren von Dateien nicht anschlägt.

IDG

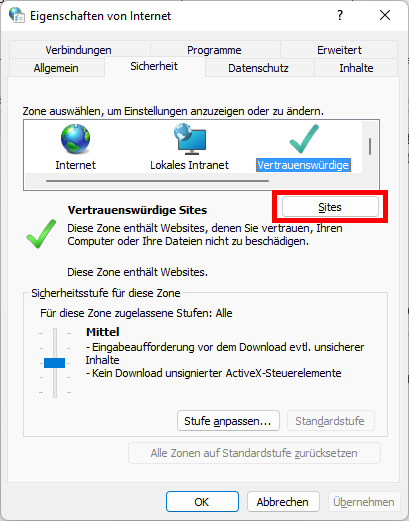

Um den Makroschutz für Dateien von einer bestimmten Website abzuschalten, öffnen Sie das Startmenü von Windows und tippen Sie Internetoptionen ins Suchfeld. Nach dem Aufruf öffnet sich das alte „Eigenschaften“-Fenster des Internet Explorers. Wechseln Sie zum Register „Sicherheit“ und markieren Sie „Vertrauenswürdige“. Klicken Sie auf „Sites“ und geben Sie im folgenden Fenster bei „Diese Website zur Zone hinzufügen“ die Adresse der Website ein.

Über die alte Zonenverwaltung des Internet Explorers fügen Sie Websites, von denen Sie regelmäßig Dateien herunterladen, zur Whitelist der vertrauenswürdigen Adressen hinzu.

IDG

Die Geschichte der Makroviren

Der erste Makrovirus, der in freier Wildbahn gesichtet wurde, tauchte im Jahr 1995 auf und hieß Concept. Er zielte auf die Benutzer von Word und war dabei sehr erfolgreich. 1997 machte Concept die Hälfte aller Virusinfektionen überhaupt aus, was in dieser Zeit jedoch nicht mehr als 35.000 infizierte Computer bedeutete. Concept richtete keinen Schaden an, sondern speicherte auf den befallenen PCs lediglich die Nachricht „That‘s enough to prove my point“ („Das reicht als Beweis für meinen Standpunkt“).

1999 tauchte Melissa auf. Der Virus wurde über eine E-Mail mit dem Anhang list.doc verbreitet, die eine Liste von 80 Porno-Websites enthielt. Beim Öffnen dieses Dokuments las das Makro das Adressbuch des Empfängers aus und verschickte sich an 50 weitere Personen. Obwohl der Virus keine weiteren Aktionen ausführte, richtete er weltweit Schäden in Höhe von schätzungsweise rund 1,1 Milliarden US-Dollar an. Denn die Mailflut, die er auslöste, brachte mehrere Server zum Absturz, unter anderem den Mailserver von Microsoft, und hemmte die Produktivität in den Firmen.

Emotet, einer der gefährlichsten Viren aller Zeiten, verbreitete sich hauptsächlich über Makros, die in diesem Fall in einer Excel-Datei im Mail-Anhang steckten.

IDG

In den folgenden Jahren entwickelten kriminelle Hacker Makroviren immer weiter und nutzten sie zunehmend als Möglichkeit, andere Viren wie Trojaner oder Ransomware nachzuziehen. Denn die in Office-Dokumente eingebetteten bösartigen Makros werden von den Virenscannern oft nicht identifiziert. Anwender öffnen die Dokumente, infizieren damit zunächst ihren PC und später das gesamte Netzwerk. Die Viren laden dann aus dem Internet weitere Software nach, die dann beispielsweise die Datenträger verschlüsselt. So geschehen etwa bei der Verbreitung von Emotet, der gefährlichsten und am weitesten verbreiteten Malware der vergangenen Jahre.

Die Schwachstellen des neuen Makroschutzes

Basis der neuen Schutzfunktion ist eine neue Verwaltungsinformation namens Mark of the Web, kurz MOTW. Windows speichert sie in einer Zone.Identifier-Datei, auf Deutsch Zonenbezeichnerdatei. Diese Dateien werden teilweise auch als Alternate-Data-Stream-Dateien bezeichnet und enthalten Metadaten für die Beschreibung anderer Dateien.

In diesem Fall nimmt die Zone.Identifier-Datei die MOTW-Information auf, von wo eine Datei stammt, ob sie also vom Benutzer auf dem lokalen Computer angelegt wurde oder ob er sie per E-Mail erhalten oder aus dem Internet heruntergeladen hat.

Windows hält diese Infos aber nicht nur für Office-Dokumente fest. Und auch Archivdateien mit der Endung ZIP sind an diesem Prozess beteiligt. Wenn Sie ein ZIP-Archiv per Download auf Ihren Rechner kopieren, speichert Windows für sämtliche enthaltenen Dateien die MOTW-Infos.

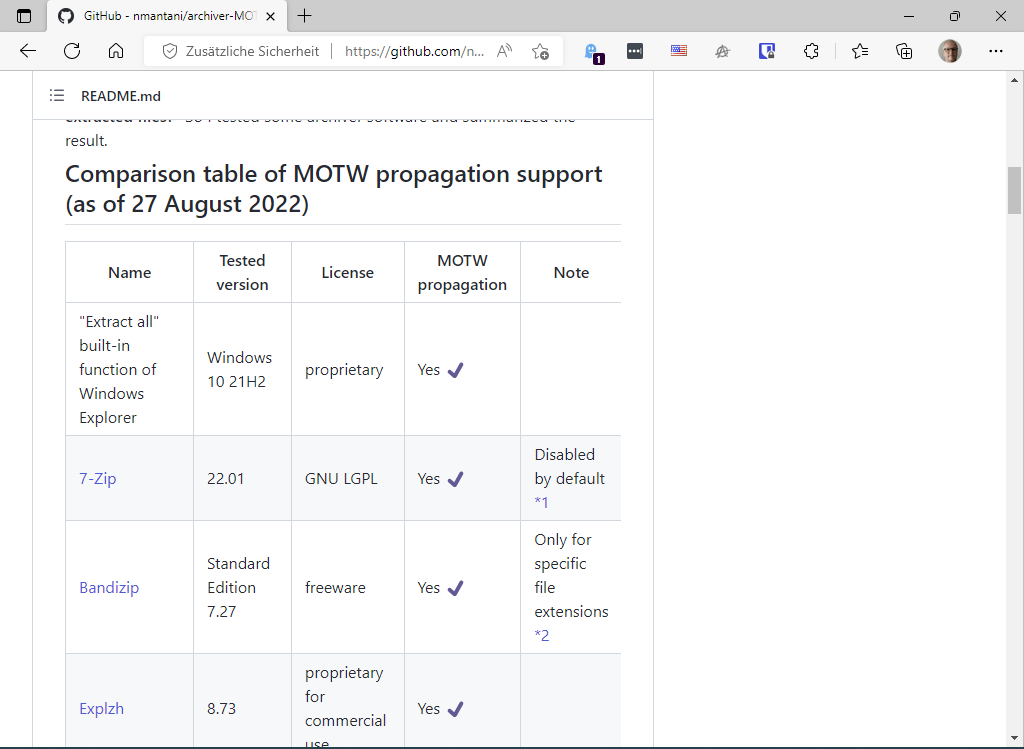

Voraussetzung für das reibungslose Funktionieren des Verfahrens ist zum einen, dass alle beteiligten Anwendungen die MOTW-Daten korrekt setzen. Das betrifft den Browser, den E-Mail-Client und die beteiligten Archiv-Tools. Die Microsoft-Anwendungen für Windows unterstützen das MOTW-Verfahren, ebenso weit verbreitete Anwendungen wie Google Chrome, Firefox und Thunderbird. Auch die meisten ZIP-Programme können die MOTW-Infos verwalten.

Auf Github finden Sie eine entsprechende Aufstellung. Doch es existieren auch Programme, die mit MOTW nichts anfangen können und damit die Informationskette unterbrechen.

Hinzu kommt, dass die zuvor bereits erwähnten Alternate-Data-Stream-Dateien nur im Dateisystem NTFS existieren. Sobald Sie eine Datei etwa auf einen USB-Stick mit FAT32 kopieren, gehen die Informationen verloren. Das Gleiche geschieht, wenn Sie, wie oben beschrieben, im Explorer bei den Datei-Eigenschaften ein Häkchen vor „Zulassen“ setzen. Auch in diesem Fall sind die Infos für immer gelöscht, und der Makroschutz ist aufgehoben.

Eine Seite bei der Versionsverwaltung Github listet die Archivprogramme auf, die die bereits eine Unterstützung für die MOTW-Informationen erhalten haben. Auch 7-Zip zählt mittlerweile dazu.

IDG

7-Zip fit für MOTW machen

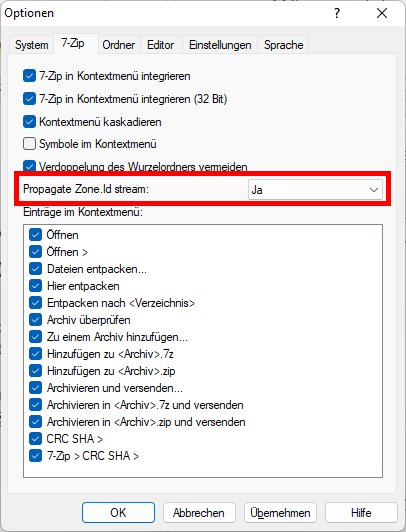

Das beliebte Open-Source-Packtool 7-Zip unterstützt MOTW erst seit Version 22.00 – der Entwickler, Igor Pavlov, steht dem Verfahren skeptisch gegenüber. Zudem müssen Sie auch in der aktuellen Version die Unterstützung zunächst manuell aktivieren. Öffnen Sie dazu das Tool, klicken Sie auf „Extras –› Optionen“, und wechseln Sie zum Register „7-Zip“. Stellen Sie nun im Drop-down-Menü neben „Propagate Zone.Id stream“ die Option „Ja“ ein. Mit der Einstellung „For Office files“ beschränken Sie die Unterstützung auf Dateien mit einer der Endungen der Office-Anwendungen von Microsoft.

Bei 7-Zip müssen Sie die Unterstützung für MOTW zunächst aktivieren. Die entsprechende Funktion finden Sie ab Version 22.00 in dem Programm.

IDG

800+ IT

News

als RSS Feed abonnieren

800+ IT

News

als RSS Feed abonnieren