📚 Mail-Anhänge sicher untersuchen – so geht’s

💡 Newskategorie: Windows Tipps

🔗 Quelle: pcwelt.de

Mails sind bei Weitem der am häufigsten genutzte Verbreitungsweg für Schadprogramme. Hacker lieben dieses Medium, da es ihnen erlaubt, sich hinter einer falschen Identität zu verstecken und ihre Schadsoftware mit geringem Kostenaufwand an Tausende von Empfängern zu verschicken. Auf diesem Weg verbreiten sie entweder Links zu Phishing-Sites, auf denen sich die Besucher bereits beim Aufruf der Seite einen Virus einfangen. Oder sie packen die Malware als Anhang in die Mail und fordern den Empfänger im Text auf, die verseuchte Datei möglichst schnell zu öffnen.

Häufig sind diese Mails geschickte Fälschungen und geben vor, von einer Bank, einem Rechtsanwalt oder einer staatlichen Behörde zu stammen. Manche Schadprogramme wie etwa Emotet sind sogar in der Lage, nach der Infektion eines Rechners die Adressdatenbank des Mailprogramms auszulesen und sich in täuschend echt aussehenden Mails an die dort verzeichneten Personen zu verschicken. Das ist besonders perfide, da in diesem Fall die Absender-Adresse authentisch und die Person dem Empfänger bekannt ist.

Es ist daher wichtig, dass Sie bei verdächtigen Mails die Anhänge äußerst vorsichtig behandeln und sie zunächst auf Schadsoftware überprüfen, bevor Sie sie öffnen. Welche Möglichkeiten Sie dabei haben, zeigt Ihnen dieser Artikel.

Wer schickt mir diese Mail? Auf den wahren Absender achten

Die Tricks der Mailviren

Das größte Problem der Hacker ist, die Schutzmechanismen der Virenscanners zu unterlaufen und unentdeckt auf den Rechner des Anwenders zu gelangen. Dazu haben sie eine Reihe von Tricks entwickelt:

- Die Dateien von Word, Excel etc. können Makros enthalten, die den Rechner infizieren. Microsoft hat allerdings in seine Office-Programme einen wirksamen Makroschutz eingebaut, der die Ausführung verhindert. Daher steht im Text der Mail eine Anleitung, wie der Empfänger den Schutz von Word und Excel aufheben und das Makro ausführen kann – weil es sich bei den angezeigten Warnungen angeblich um Fehlalarme handelt.

- Eine andere Methode ist, die Malware in einer verschlüsselten ZIP-Datei zu verschicken und das Passwort in die Nachricht zu schreiben. Virenscanner können diese verschlüsselten Dateien nicht öffnen.

- Häufig verschicken die Kriminellen zunächst nicht den eigentlichen Virus, sondern nur einen „Türöffner“, mit dem sich der Virenscanner täuschen lässt. Der Türöffner nimmt dann beispielsweise per HTTPS Kontakt zu seinem Command & Controlserver auf, lädt von dort den eigentlichen Schadcode herunter und führt ihn aus.

Prüfen von Mailanhängen mit dem Virenscanner

Nur wenige Antivirentools bringen ein Addon für Outlook und/oder Thunderbird mit, das Schadsoftware bereits beim Abruf der Mail vom Server erkennt. Stattdessen werden die Malwarescanner erst aktiv, wenn Sie den Mailanhang öffnen oder – falls es sich um eine ausführbare Datei handelt – das Programm starten. Besser ist es allerdings, wenn die Schadsoftware gar nicht erst in den Arbeitsspeicher gelangt.

Dazu haben Sie zwei Möglichkeiten: Entweder speichern Sie die Datei vorsichtig auf der lokalen Festplatte beziehungsweise SSD, ohne sie dabei versehentlich zu laden oder auszuführen. Oder Sie installieren ein kleines, kostenloses Add-on für Outlook, das den Anhang direkt zu Googles Virenscanner Virustotal hochlädt.

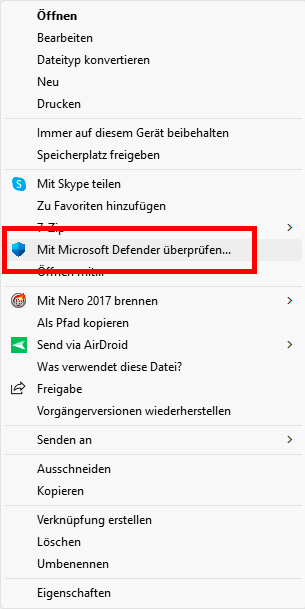

Um nun einen auf dem Rechner abgelegten Dateianhang etwa mit dem Defender von Windows gezielt zu untersuchen, klicken Sie das File mit der rechten Maustaste an, wählen „Weitere Optionen anzeigen“ und „Mit Windows Defender überprüfen“. Andere Antivirenprogramme verfügen über eine ähnliche Funktion.

Eine gezielte Überprüfung mit dem Defender starten Sie einfach über das Kontextmenü des Explorers.

IDG

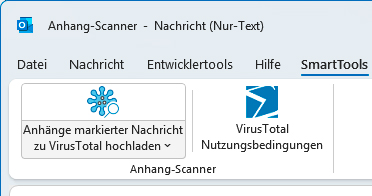

Die Alternative ist der kostenlose Smarttools Anhangscanner für Outlook. Nach der Installation des Add-ons erscheint nach einem Rechtsklick auf einen Mailanhang im Kontextmenü der Befehl „Anhang zu VirusTotal hochladen“. Der von Google betriebene Onlinedienst Virustotal untersucht die Datei dann mit mehr als 60 Virenscannern verschiedener Hersteller auf eventuell enthaltene Malware. Sie können einen Mailanhang auch zunächst lokal speichern und anschließend selbst zu www.virustotal.com hochladen.

Achtung: Onlinescanner wie Virustotal oder Hybrid Analysis leiten die hochgeladenen Dateien zu Forschungszwecken an andere Firmen und Organisationen weiter. Sie sollten daher die Anhänge von geschäftlichen oder vertraulichen Mails entweder auf Ihrem eigenen PC untersuchen oder lediglich einen Hash-Wert an den Virenscanner übermitteln. Wie Sie das anstellen, erfahren Sie aus dem Kasten am Ende des Artikels.

Der Anhang-Scanner für Outlook lädt die Attachments direkt zu Virustotal hoch.

IDG

Tipp: So verschlüsseln Sie Ihre E-Mails richtig

Dateianhang in einer virtuellen Maschine untersuchen

Manche Viren sind so neu, dass sie in den Virendefinitionen der Antiviren-Software noch nicht enthalten sind. Um einen Mailanhang noch mit einem anderen Programm untersuchen zu können, bereiten Sie eine gesicherte Umgebung vor, am besten eine virtuelle Maschine. Falls es sich bei dem zu prüfenden Anhang tatsächlich um einen Virus handelt und er bei der Untersuchung aktiviert wird, ist lediglich die virtuelle Umgebung befallen, die Sie dann einfach löschen können.

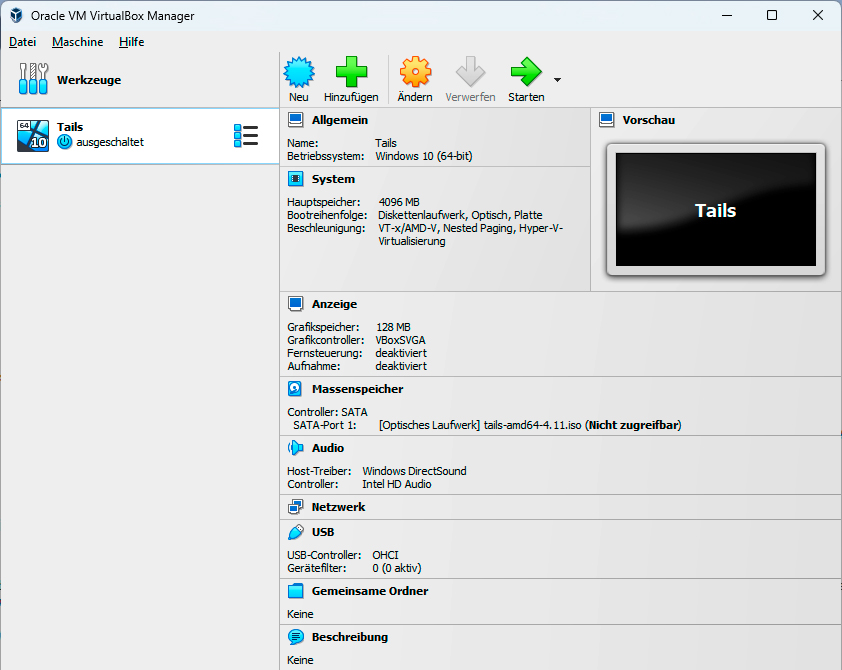

Richten Sie für die Untersuchung mit dem in Windows Pro und Enterprise enthaltenen Hyper-V oder mit dem kostenlosen Virtualbox von Oracle eine virtuelle Maschine ein, die Sie entweder mit einem abgesicherten System wie Kali Linux oder Tails oder auch mit Windows und dem Antivirentool eines Drittherstellers bestücken.

Wahlweise können Sie auch Ihre komplette Mail-Kommunikation in der virtuellen Maschine erledigen, was allerdings in der Praxis umständlich ist.

Mit Oracle Virtualbox erzeugen Sie eine virtuelle Maschine, in der Sie beispielsweise eine Linux-Distribution wie Tails installieren. Damit lassen sich Dateianhänge gefahrlos untersuchen.

IDG

Abgeschlossene Umgebung mit Dangerzone anlegen

Einfacher als der Aufbau einer virtuellen Maschine ist die Einrichtung eines abgeschlossenen Containers, in welchem Sie den Mailanhang untersuchen können. Das Sicherheitslevel eines solchen Modells liegt nicht ganz so hoch wie bei der Virtualisierung eines kompletten PCs, dennoch ist es äußerst unwahrscheinlich, dass die Malware aus diesem Gefängnis ausbricht.

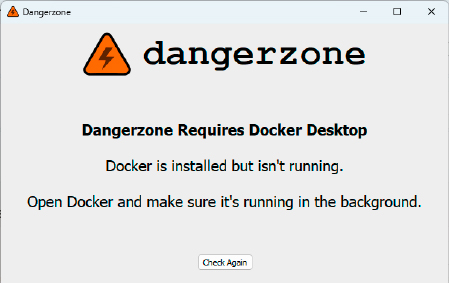

Zum Bau und zur Verwaltung eines solchen Containers benötigen Sie die kostenlose Open-Source-Software Dangerzone. Sie arbeitet unter Windows mit der Anwendungsvirtualisierung Docker zusammen, die darauf spezialisiert ist, Programme in Softwarecontainern so abzukapseln, dass sie sich einfach von einem Rechner auf einen anderen übertragen lassen.

Diese Fähigkeit lässt sich für die Analyse von Dokumenten nutzen, die Sie als Dateianhang zugeschickt bekommen. Mit der Kombination aus den beiden Anwendungen können Sie ein verdächtiges, auf die Festplatte/SSD heruntergeladenes Office-Dokument weitgehend gefahrlos öffnen, sich den Inhalt ansehen und dann entscheiden, ob es sich um eine seriöse Datei oder um ein Fake-Dokument handelt, das keine sinnvollen Inhalte enthält, sondern lediglich als Vehikel für einen Makrovirus dienen soll.

Damit Dangerzone funktioniert, muss die Virtualisierungssoftware Docker Desktop installiert und aktiv sein.

IDG

Für die Installation gehen Sie folgendermaßen vor: Öffnen Sie das MSI-File von Dangerzone und folgen Sie den Anweisungen des Setup-Programms. Beim ersten Start weist Sie das Programm darauf hin, dass es Docker Desktop benötigt, und bietet einen Link zur Hersteller-Website an. Laden Sie die mehr als 550 MByte große Installationsdatei von Docker herunter und führen Sie sie aus. Übernehmen Sie die Voreinstellungen, und lassen Sie das Setup die benötigten Dateien installieren. Sobald die Installation beendet ist, starten Sie Docker Desktop durch einen Doppelklick auf sein Icon.

Mit Docker Desktop packen Sie Anwendungen in einen abgeschlossenen Container. Auf diese Weise kann eventuell vorhandene Schadsoftware nicht auf das Betriebssystem überspringen.

IDG

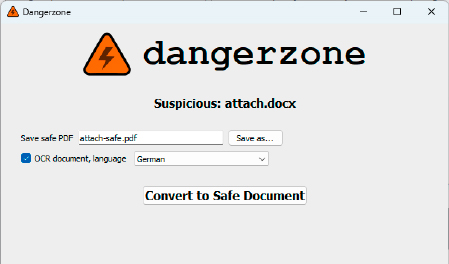

Wechseln Sie nun wieder zum Fenster von Dangerzone und klicken Sie auf „Check again“ oder starten Sie das Programm neu. Die Software richtet nun ein erstes Container-Image ein. Schließlich zeigt sie ein leeres Fenster mit nur einem Button: „Select suspicious document“. Klicken Sie ihn an und wählen Sie die Datei aus, die Sie untersuchen möchten. Dangerzone unterstützt dazu Office- und Grafikformate.

Nun ist das Programm bereit. Klicken Sie auf den Button „Save as“, um einen Speicherort anzugeben. In der Voreinstellung liest Dangerzone den Inhalt des Dokuments per OCR ein (Optical Character Recognition, optische Zeichenerkennung). Stellen Sie die Sprache ein, in der das Dokument vermutlich verfasst ist, um dem Programm die Arbeit zu erleichtern, und klicken Sie zum Schluss auf „Convert to Safe Document“.

Dangerzone konvertiert ein Office-Dokument zunächst in ein PDF mit der Erweiterung „-safe“, dann in ein Pixelbild, und schließlich wieder in ein PDF.

IDG

Dangerzone bringt in dem mitgelieferten, vorgefertigten Container ein abgespecktes Libre Office mit. Mit dessen Hilfe konvertiert es das angegebene Dokument in ein PDF, das es anschließend in Pixelgrafiken verwandelt. Aus diesen Grafiken stellt es dann wieder ein PDF zusammen, das nun garantiert keine Malware mehr enthält. Sie können diese Datei, die Sie am Zusatz „-safe“ im Dateinamen erkennen, nun gefahrlos öffnen und den Inhalt begutachten. Falls Sie die Voreinstellung zur Verwendung von OCR beibehalten haben, scannt Dangerzone die Pixelgrafiken, extrahiert die Texte und wandelt diese dann in Textdokumente um, die es wiederum zu einem PDF zusammenfügt. Damit können Sie die Texte im fertigen Safe-PDF markieren und sie mit den Befehlen Ihres PDF-Readers zur weiteren Verwendung in die Zwischenablage übertragen. Stellt sich das Dokument als harmlos heraus, können Sie es regulär mit einer passenden Anwendung öffnen.

Als letzte Hürde für eine eventuell enthaltene Malware empfiehlt es sich, Office-Dokumente in den Formaten DOCX, XLSX und anderes nicht mit Word, Excel & Co. zu laden, sondern mit den Anwendungen aus dem Libre-Office-Programm, in denen die Makros aus den Microsoft-Programmen nicht funktionieren. PDFs schließlich sollten Sie nicht im Browser, sondern mit einem PDF-Reader wie Adobe Acrobat öffnen; Bilddateien hingegen sind in der Regel virenfrei.

Extra: Hash-Wert eines Dateianhangs berechnen

Um keine vertraulichen Inhalte an Onlinescanner wie Virustotal zu übermitteln, können Sie den Dienst auch mit einem Hash-Wert des verdächtigen Mailanhangs füttern.

Ein Hash-Wert besteht aus einer längeren Abfolge von Ziffern und Buchstaben, die in ihrer Kombination die Inhalte einer Datei abbilden. Im Idealfall lässt sich jeder Datei ein eindeutiger Hash-Wert zuweisen, die Werte sind daher auch als Fingerprints (Fingerabdrücke) bekannt. Sie kennen Hash-Werte vielleicht schon von manchen Download-Seiten. Dort sollen sie in Form einer Prüfsumme sicherstellen, dass der Anwender tatsächlich das File bekommt, das er haben will: Sobald die Datei auf dem eigenen Computer liegt, kann er ihren Hash-Wert berechnen und mit dem Wert auf der Download-Seite vergleichen. Ist nur ein einziges Bit der Datei unterschiedlich, ergibt sich auch ein anderer Hash-Wert. Es existieren verschiedene Hash-Verfahren, sie heißen beispielsweise MD5, SHA1, SHA-256, SHA-512 und SHA-384.

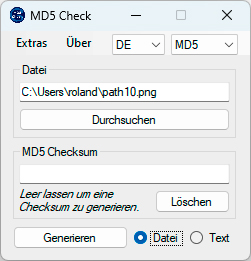

Um den Hash-Wert einer Datei zu erzeugen, können Sie auf ein Kommandozeilen-Tool von Windows zurückgreifen. Außerdem gibt es entsprechende Onlinedienste, die in diesem Fall jedoch aus Datenschutzgründen ausfallen, sowie kleine Freeware-Programme wie MD5 Check für die grafische Bedienoberfläche.

Mit der Freeware MD5 Check berechnen Sie den Hash-Wert einer Datei.

IDG

Um den Hash-Wert eines verdächtigen Dateianhangs in Windows zu erzeugen, speichern Sie das File zunächst auf Ihrem Computer. Öffnen Sie dann die Eingabeaufforderung, indem Sie in das Suchfeld in der Taskleiste klicken, cmd eingeben und auf den Treffer „Eingabeaufforderung“ klicken. Geben Sie nun den Befehl certutil -hashfile [Dateianhang] MD5 ein, wobei Sie [Dateianhang] durch den Namen Ihrer Datei ersetzen. Das Windows-Tool certutil beherrscht neben MD5 auch die anderen oben genannten Verfahren. Markieren Sie den angezeigten Hash-Wert und kopieren Sie ihn mit Strg-C in die Zwischenablage. Öffnen Sie www.virustotal.com, wechseln Sie zu „Search“, fügen Sie den Wert mit Strg-V in die Eingabezeile ein und drücken Sie Enter, um die Suche zu starten.