📚 5 Mythen zu Sicherheitstools: Haben Sie das gewusst?

💡 Newskategorie: Windows Tipps

🔗 Quelle: pcwelt.de

1. Der Privatmodus im Browser macht Sie anonym

Behauptung: Ihr Browser bietet einen Privat- oder Inkognito-Modus. Ist dieser eingeschaltet, surfen Sie anonym.

So ist es wirklich: Die Behauptung ist nicht komplett falsch, aber völlig irreführend. Beim Surfen im Internet hinterlassen Sie auf mehreren Geräten eine Spur. Zu den Geräten zählen Ihr PC, Router oder Gateway, der Internetprovider sowie die besuchten Websites und kontaktierten Internetdienste.

Der Privatmodus kümmert sich nur um die Spuren auf Ihrem PC. Er löscht diese, wenn Sie den Internetausflug beenden und das Browserfenster mit dem Privatmodus schließen. Eine Person, die nach Ihnen den PC benutzt, kann nicht mehr feststellen, welche Websites Sie besucht haben.

Hintergrund: Es gibt einen guten Grund, weshalb sich der Mythos vom anonymen Surfen per Privatmodus so hartnäckig hält. Denn tatsächlich ist es so, dass der Browser im Privatmodus keinen Zugriff auf die gespeicherten Cookies hat. Eine besuchte Website hält Sie deshalb für einen neuen, unbekannten Besucher. Sie merken das daran, dass Sie von der Website nach der Erlaubnis gefragt werden, Cookies zu setzen, und natürlich sind Sie auf der Site nicht eingeloggt, auch wenn Sie dort ein Konto haben. Dieses Verhalten zusammen mit dem automatischen Löschen aller Cookies und anderer Surfspuren nach der Sitzung vermittelt vielen Nutzern ein Gefühl der Anonymität.

Doch das Gefühl trügt, denn viele Internetdienste tracken die Nutzer nicht nur mit Cookies, sondern nutzen auch das Browser-Fingerprinting. Und das kümmert sich nicht um den Privatmodus. Sie sind für viele Websites und -dienste also auch im Privatmodus identifizierbar.

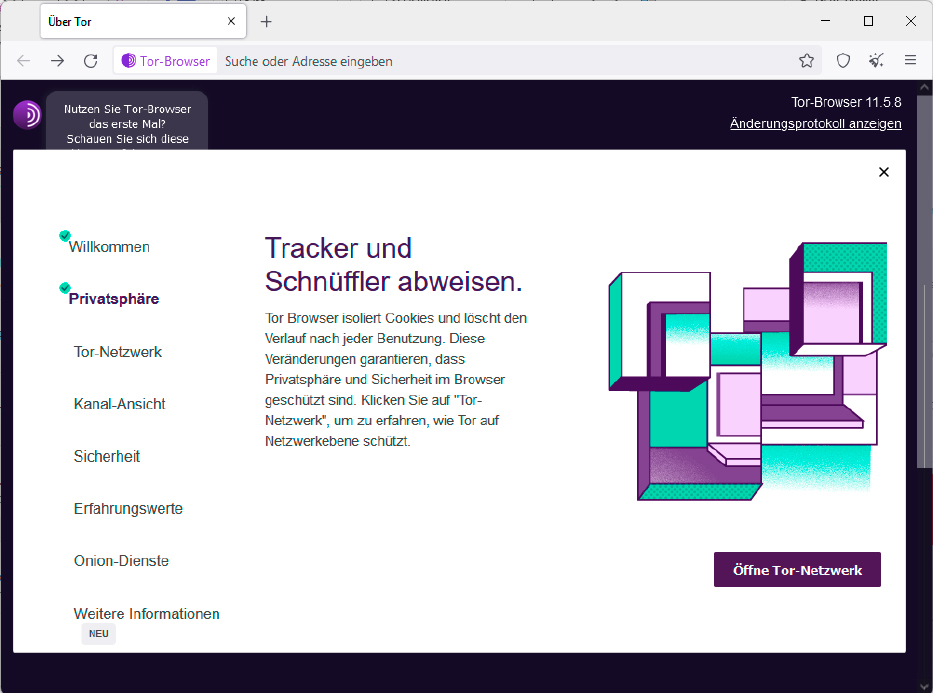

Der Tor-Browser punktet mit ausführlichen Erklärungen zu seiner Sicherheitstechnik. Sie surfen mit ihm anonym und sicher, allerdings langsamer und mit ein paar technischen Einschränkungen.

IDG

So aktivieren Sie den Privatmodus in den drei wichtigsten Browsern: Sie finden die Funktion bei jedem Browser im Menü. In Google Chrome nennt sie sich „Neues Inkognitofenster“, in Firefox „Neues privates Fenster“, und bei Microsoft in Edge heißt sie „Neues Inprivate-Fenster“.

So geht’s besser: Der auf Anonymität ausgelegte Tor-Browser (gratis) schützt Sie deutlich besser. Das Tor-Netzwerk ist zwar langsam, fürs Surfen auf Websites reicht es aber meist. Einen ausführlichen Ratgeber zum Tor-Browser finden Sie hier.

Siehe auch: Die größten Technik-Mythen aufgedeckt – alles nur gelogen

2. Mit einem VPN-Dienst surfe ich sicher und anonym

Behauptung: Mit einem VPN surfen Sie anonym und sicher im Internet.

So ist es wirklich: Das Kürzel VPN steht für Virtual Private Network. VPN bedeutet, dass Ihr PC eine verschlüsselte Verbindung zu einem Server aufbaut. Diese ist abhörsicher. Das stimmt. Sollten Sie also mit Ihrem Notebook von unterwegs aus eine VPN-Verbindung zu Ihrem Router zu Hause aufbauen, sind Ihre Daten tatsächlich völlig geschützt, wenn Sie auf Ihr Netzwerk zugreifen.

Allerdings werden VPN-Netze sehr oft anders genutzt. Viele Nutzer bauen eine verschlüsselte VPN-Verbindung von ihrem Rechner zu einem VPN-Server im Internet auf. Von dort aus surfen sie wie gewohnt im Internet. Vollkommen geschützt sind sie bei dieser Verbindung auf der Strecke von ihrem PC bis zum VPN-Anbieter. Das heißt, andere Personen im WLAN sowie der Internetprovider können die gesendeten und empfangenen Daten nicht lesen. Eine Webseite, die der Nutzer besucht, kann die IP-Adresse des Rechners nicht sehen. Sie sieht stattdessen die IP-Adresse des VPN-Servers. Anonym surfen diese Nutzer in dem Sinne, dass besuchte Websites ihre IP-Adresse erst mal nicht erfahren.

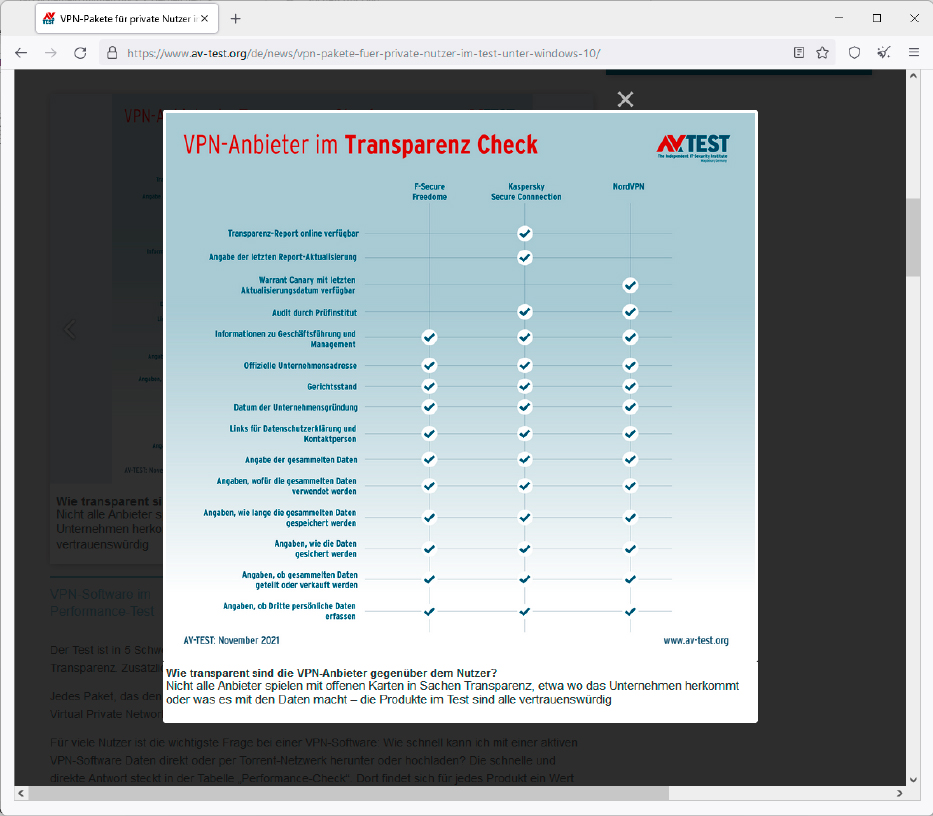

Ob ein VPN-Dienst vertrauensvoll mit Ihren Daten umgeht, lässt sich von außen kaum beurteilen. Das Test- Institut AV-Test versucht es und hat beliebte VPN-Dienste geprüft.

IDG

Doch die Sache hat gleich mehrere Haken. Der erste wird IP-Leak genannt. Eine Website hat damit die Möglichkeit, etwa über installierte Browser-Plug-ins Ihre echte IP-Adresse zu erfahren. Auch ein sogenanntes DNS Leak verrät Ihre echte IP-Adresse. VPN-Dienste versuchen das zu verhindern.

Noch wichtiger für Ihre Anonymität ist allerdings die Vertrauenswürdigkeit des VPN-Dienstes, den Sie nutzen. Denn dieser kennt sowohl Ihre IP-Adresse als auch alle von Ihnen besuchten Adressen. Natürlich beteuern alle VPN-Dienste diese Daten nur kurz oder gar nicht zu speichern. Kontrollieren können Sie das aber nicht. Negativ sind in diesem Punkt vor allem kostenlose VPN-Dienste aufgefallen, die sich sogar laut AGB das Recht vorbehalten die Daten der Nutzer an Dritte weiterzuverkaufen. Vor einigen Jahren flog etwa auf, dass der beliebte Dienst Hotspot Shield Namen, Netzwerkdaten und Gerätenummern seiner VPN-Nutzer an Werbepartner verkaufte.

Nützlich: VPN-Dienste haben trotz ihrer Schwächen beim Datenschutz und der Anonymität einen hohen Nutzwert. VPN schützt Ihre Daten, wenn Sie ein unsicheres WLAN nutzen. Denn der VPN-Tunnel von Ihrem Rechner zum VPN-Sever schließt zuverlässig alle andern WLAN-Teilnehmer aus. Außerdem umgehen Videofans per VPN Geoblocking und schauen so Filme, die in ihrem Land nicht verfügbar sind.

Gute VPN-Dienste haben wir für Sie zusammengetragen, und hier finden Sie einen ausführlichen Ratgeber zum Thema VPN-Verbindungen.

Dieser aufgeräumte Desktop gehört zum sicheren Surfsystem Tails. Es bietet auch den Tor-Browser für anonyme Ausflüge ins Internet. Tails startet von USB-Stick oder aus einer virtuellen Maschine heraus.

IDG

So geht’s besser: Wenn Sie sich wirklich anonym im Internet bewegen müssen, verwenden Sie am besten nicht einen VPN-Dienst, sondern ein komplettes, sicheres Surfsystem. Empfehlenswert ist die Linux-Distribution Tails (gratis), die sich vom USB-Stick starten lässt und den Tor-Browser mitbringt. Zwei ausführliche Ratgeber zu Tails finden Sie hier und hier. Aber: Tails kommt mit einigen Einschränkungen. Wenn es Ihnen „nur“ darum geht, der Werbeindustrie weniger Infos zu liefern, ist Tails ein etwas zu starkes Mittel.

3. Sichere Passwörter schützen vor einem Zugriff

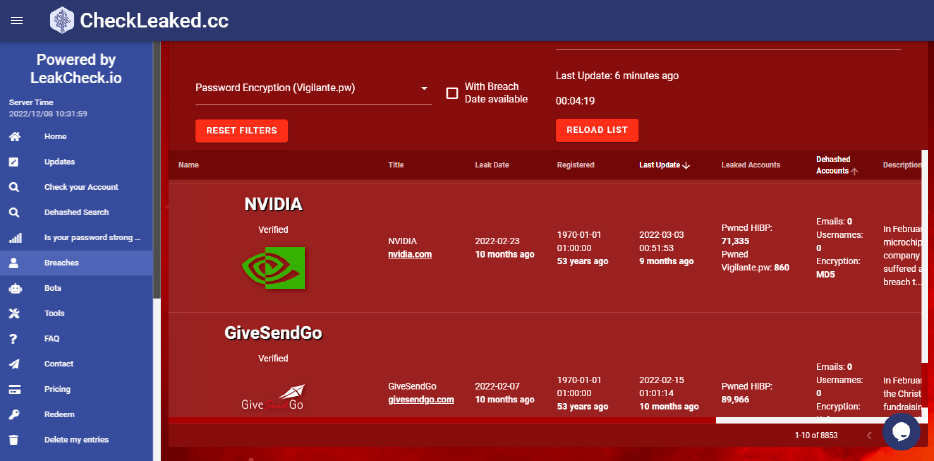

Webseiten wie https://checkleaked.cc informieren darüber, bei welchen Unternehmen Log-in-Daten gestohlen wurden. Nicht immer, aber oft genug erbeuten Kriminelle dabei Benutzernamen und Passwort.

IDG

Behauptung: Ein Passwort muss möglichst kompliziert und lang sein, damit ein Log-in sicher geschützt ist.

So ist es wirklich: Diese Aussage ist nur richtig, sofern es um den Schutz vor sogenannten Brute-Force-Angriffen geht. Das sind Angriffe, bei denen alle erdenklichen Passwörter der Reihe nach ausprobiert werden. Betrachtet man allerdings, wie die meisten illegalen Log-ins stattfinden, spielen Passwortlänge und verwendete Zeichen kaum eine Rolle.

Angriffe auf Konten gibt es häufig per Phishing, bei denen ein Opfer seine Log-in-Daten aufgrund einer Täuschung selbst verrät. Außerdem gibt es Millionen von echten Log-in-Daten in Internetforen. Diese Daten stammen aus Diebstählen von Passwortservern. Fürs Knacken von Accounts nutzen Kriminelle diese echten Daten und testen sie bei verschiedenen Onlinediensten. Mit Tools wie Sentry MBA geht das automatisch. In manchen Onlineshops stammt ein Großteil des Log-in-Traffics bereits von solchen Tools. Gefährdet sind Nutzer, die ein Passwort für mehrere Konten nutzen. Wie lang und kompliziert dieses Passwort ist, spielt keine Rolle.

So geht’s besser: Verwenden Sie für jeden Dienst ein anderes Passwort. Zu kurz sollte es trotzdem nicht sein. Zwölf Zeichen sind ein angemessener Wert.

Siehe auch: Sichere Passwörter – 5 Mythen entlarvt

4. Ein Virenscan findet alle bekannten Schädlinge

Behauptung: Wenn ich mit einem guten Antivirenprogramm meinen Rechner scanne, finde ich alle bekannten Viren.

So ist es wirklich: Zunächst schließt schon die Behauptung die Schädlinge aus, die der Antivirenscanner noch nicht kennt. Das Problem besteht, seitdem es Antivirenprogramme gibt, und es konnte durch Techniken wie die verhaltensbasierte Erkennung nur teilweise unter Kontrolle gebracht werden. Die Behauptung ist aber tatsächlich aus einem anderen Grund falsch. Denn nur die wenigsten Tools durchsuchen wirklich alle Dateien. Entsprechend ist es möglich, dass sie Viren übersehen.

Zum Hintergrund: Die meisten Scanner bieten zwei typische Scanmethoden an: schnell oder komplett. Der Schnellscan durchsucht nur die Bereiche eines PCs, in denen ein aktiver Schädling üblicherweise gespeichert wird. Dazu zählen die Systemverzeichnisse und die Registry.

Der komplette Scan durchsucht vorgeblich alle Dateiordner sowie andere Partitionen und Festplatten. Dieser sollte eigentlich alle Schädlinge finden. Allerdings schließen viele Tools bestimmte Dateitypen vom Scan aus. Typische Kandidaten sind Archive, wie ZIP-, TAR-, GZ oder 7z-Dateien, wenn diese sehr groß sind. Ähnliches gilt für die Dateien, in denen Outlook oder Thunderbird ihre Mails speichern. Dass diese Dateitypen von einem Scan ausgeschlossen sind, ist nicht unbedingt ein Problem, denn Viren innerhalb eines Archivs können keinen Schaden anrichten.

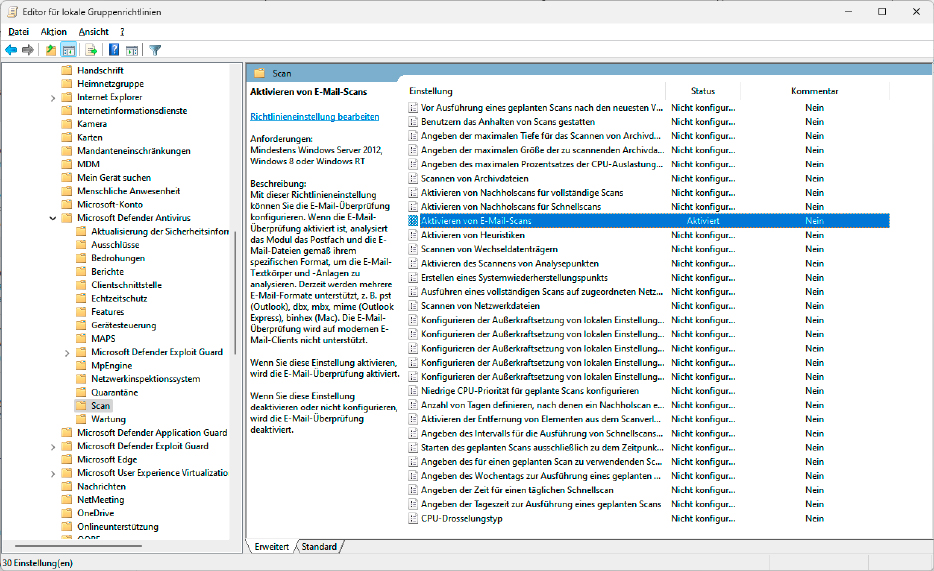

Der Microsoft Defender lässt sich unter Windows Professional per Gruppenrichtlinie genauer konfigurieren. Das ist nicht zwingend nötig, doch wer es genau wissen möchte, für den lohnt ein Blick in diese Scanoptionen.

IDG

Dennoch: Wer seinen kompletten Rechner mit dem Ziel scannt, alle möglichen Schädlinge zu finden, wird dieses Ziel unter Umständen verfehlen. Außerdem: In vielen Heimnetzwerken gibt es auch Daten auf Netzlaufwerken. Diese werden vom Komplettscan ebenfalls nicht erfasst, sondern müssen manuell über einen benutzerdefinierten Scan durchsucht werden. Einige Antivirenprogramme unterstützen den Scan von Netzlaufwerken gar nicht.

So geht’s besser: Sie müssen in die Einstellungen Ihres Antivirenprogramms eintauchen und nach dem Punkt „Ausschlüsse“ oder einer ähnlich lautenden Einstellung Ausschau halten. Stellen Sie sicher, dass nur erwünschte Ausschlüsse vorhanden sind. Leider sind viele Antivirenprogramme beim Thema Ausschlüsse nur schwer zu durchschauen, da die entscheidenden Einstellungen tief im Programm versteckt sind.

Beim Bordmittel von Windows, dem Windows Defender, zum Beispiel sind augenscheinlich keine Dateitypen ausgeschlossen. Sie kontrollieren das unter „Windows-Symbol –› Alle Apps –› Windows Sicherheit –› Viren- und Bedrohungsschutz –› Einstellungen verwalten –› Ausschlüsse“. Tatsächlich ist es so, dass der Defender Archive im Format ZIP & Co. scannt. Allerdings schließt er Mailarchive (etwa PST- und DBX-Dateien) und Netzlaufwerke aus. Die zugehörigen Einstellungen können nur mit Windows Professional geändert werden, da sie in den Gruppenrichtlinien von Windows festgelegt sind.

So geht’s: Geben Sie in die Windows-Suche Gruppenrichtlinie bearbeiten ein und starten Sie das angebotene Programm. Gehen Sie dort zu „Computerkonfiguration –› Administrative Vorlagen –› Windows-Komponenten –› Microsoft Defender Antivirus –› Scan“. Dort lässt sich das Scannen von Netzlaufwerken („Scannen von Netzwerkdateien“) ebenso aktivieren wie die Suche in Mail-Archiven („Aktivieren von E-Mail- Scans“). Sie sollten beim Einschalten dieser Optionen aber vorsichtig sein. Der Netzwerkverkehr erhöht sich deutlich und verlängert die Scandauer von Komplettscans erheblich. Eine Auswahl mit weiteren interessanten Optionen für den Defender finden Sie hier.

5. Backups schützen vor Ransomware

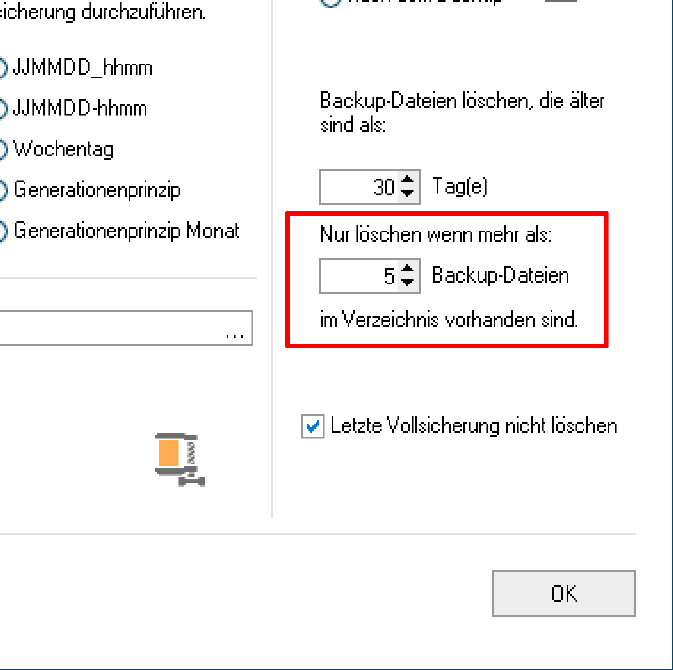

Wenn Sie ein Backup-Programm nutzen, sollten Sie in den Einstellungen festlegen, dass mehre Versionen einer Datei behalten werden. Das schützt vor beschädigten oder verschlüsselten Daten im Backup.

IDG

Behauptung: Wer ein Backup seiner Daten und seines Systems hat, der muss Verschlüsselungstrojaner, sogenannte Ransomware, nicht fürchten.

So ist es wirklich: Die Aussage stimmt grundsätzlich schon. Der Teufel steckt hier allerdings im Detail. Wichtig ist, dass das Backup nicht nur alle aktuellen Daten enthält, sondern mindestens auch eine Version vorher. Denn anderenfalls sind im Backup-File nur noch die verschlüsselten Versionen der Nutzerdateien enthalten. Auch darf das Backup-File selbst nicht durch die Ransomware verschlüsselt worden sein. Und schließlich muss das System-Backup frei von Schädlingen sein, damit nach einer Systemwiederherstellung die Ransomware nicht wieder aktiv werden kann.

So geht’s besser: Achten Sie darauf, dass Ihr Backup getrennt von Ihrem System gelagert wird. Denn sonst verschlüsselt die Ransomware das Backup einfach mit. Das getrennte Lagern funktioniert am besten durch eine manuelle Trennung des Backup-Mediums vom PC. Das ist zwar lästig und birgt die Gefahr, dass man anstehende Backups verpasst, da man das Sicherungsmedium ja wieder anschließen muss. Dennoch lohnt sich diese Maßnahme als Schutz gegen Ransomware. Außerdem sollte wenigstens eine ältere Version jeder Datei aufgehoben werden. Eine Versionierung Ihrer Backups nehmen Sie über die Einstellungen Ihres Sicherungsprogramms vor.

800+ IT

News

als RSS Feed abonnieren

800+ IT

News

als RSS Feed abonnieren