📚 Spioniert mein Chef mich aus? So spüren Sie Überwachungsprogramme am Arbeitsplatz auf

💡 Newskategorie: Windows Tipps

🔗 Quelle: pcwelt.de

Die Überwachung von Mitarbeitern durch Arbeitgeber, auch im Home-Office, ist eine Praxis, die zunehmend Aufmerksamkeit erlangt. Unternehmen nutzen teilweise verschiedene Softwarelösungen, um die Produktivität zu überwachen und sicherzustellen, dass Arbeitszeiten eingehalten werden. Oder, um den Zugriff auf bestimmte Webseiten zu kontrollieren.

Diese Überwachungssoftware kann auf den PCs der Mitarbeiter in vielfältiger Weise installiert werden. Die Programme reichen von Keyloggern, die jede Tastatureingabe aufzeichnen, bis hin zu komplexeren Systemen, die Bildschirmaktivitäten erfassen, Anwendungs- und Browsernutzung überwachen oder sogar den Standort und die Nutzung mobiler Geräte verfolgen.

Während einige Unternehmen transparent mit diesen Überwachungsmaßnahmen umgehen und sie als Teil der IT-Sicherheitsrichtlinien einführen, erfolgt die Implementierung in anderen Fällen ohne ausdrückliche Zustimmung oder vollständige Aufklärung der Mitarbeiter.

Dies wirft wichtige Fragen bezüglich Datenschutz und Mitarbeiterrechten auf, besonders in Regionen mit strengen Datenschutzgesetzen. Es gibt verschiedene Wege, diese Überwachungstools zu finden. Wir zeigen in diesem Beitrag, wie das geht.

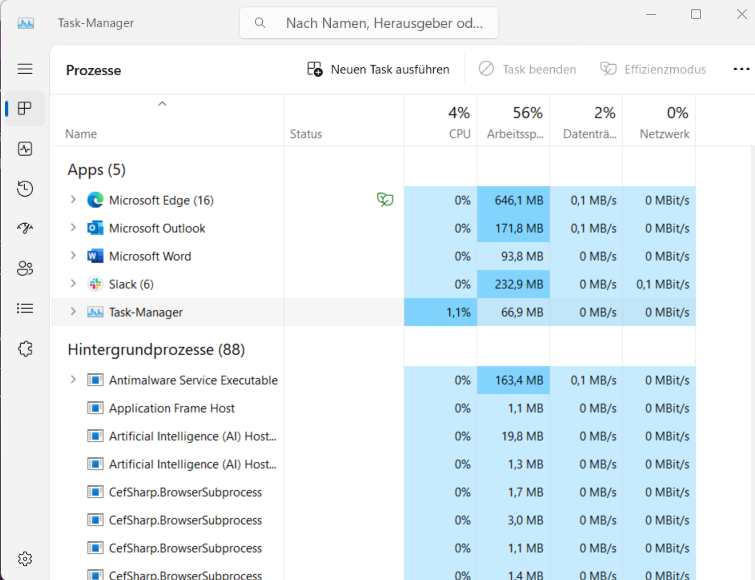

Detaillierte Prozessanalyse mit dem Task-Manager

Nutzen Sie den Task-Manager, um präzise Informationen über laufende Prozesse zu erhalten. Erreichbar durch Drücken von Strg+Shift+Esc oder Rechtsklick auf die Taskleiste, bietet der „Prozesse“-Tab eine tiefergehende Sicht auf aktive Prozesse.

Verdächtige Prozesse, die ungewöhnlich hohe Ressourcen beanspruchen oder unbekannte Namen tragen, verdienen besondere Aufmerksamkeit. Beispielsweise könnte ein Prozess namens „update.exe“ harmlos erscheinen, aber ohne klaren Bezug zu installierter Software ein versteckter Überwachungsmechanismus sein.

Thomas Joos

Nutzen Sie die Option „Zu Details wechseln“ und dann „Zu Diensten wechseln“, um zu sehen, ob der Prozess mit einem bestimmten Dienst verknüpft ist. Recherchieren Sie jede Unklarheit im Internet.

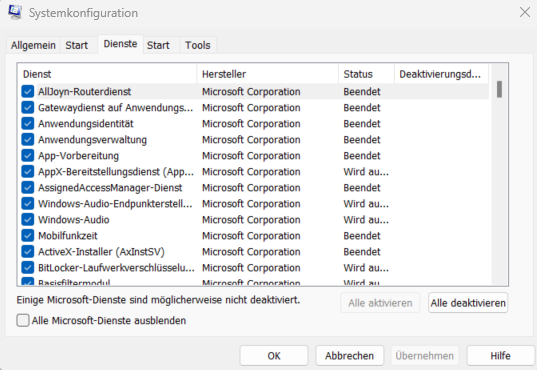

Vertiefte Untersuchung mittels Systemkonfiguration

Das Bordmittel-Tool „msconfig“ ermöglicht den Zugriff auf die Systemkonfiguration, wo unter den Tabs „Dienste“ und „Start“ verborgene Überwachungsprogramme lauern können. Eine sinnvolle Strategie ist das temporäre Deaktivieren verdächtiger Dienste, um Veränderungen im Systemverhalten zu beobachten.

Thomas Joos

Ein Beispiel für verdächtige Dienste könnten solche mit unklaren Beschreibungen oder Namen sein, die nur aus einer Kombination von Zahlen und Buchstaben bestehen. Beachten Sie: Einige legitime Programme verwenden ähnliche Benennungen, daher ist eine gründliche Recherche erforderlich.

Einsatz spezialisierter Sicherheitssoftware

Neben Standard-Antivirus-Programmen existieren spezialisierte Tools zur Aufdeckung von Spionage- und Überwachungssoftware, wie von Malwarebytes. Diese Tools bieten oft spezifischere Erkennungsmöglichkeiten für Spionagesoftware, Keylogger und Trojaner.

Regelmäßige Scans mit aktualisierten Virendefinitionen sind entscheidend. Zudem ist es empfehlenswert, mehrere Sicherheitstools zu kombinieren, um ein breiteres Spektrum an Bedrohungen abdecken zu können.

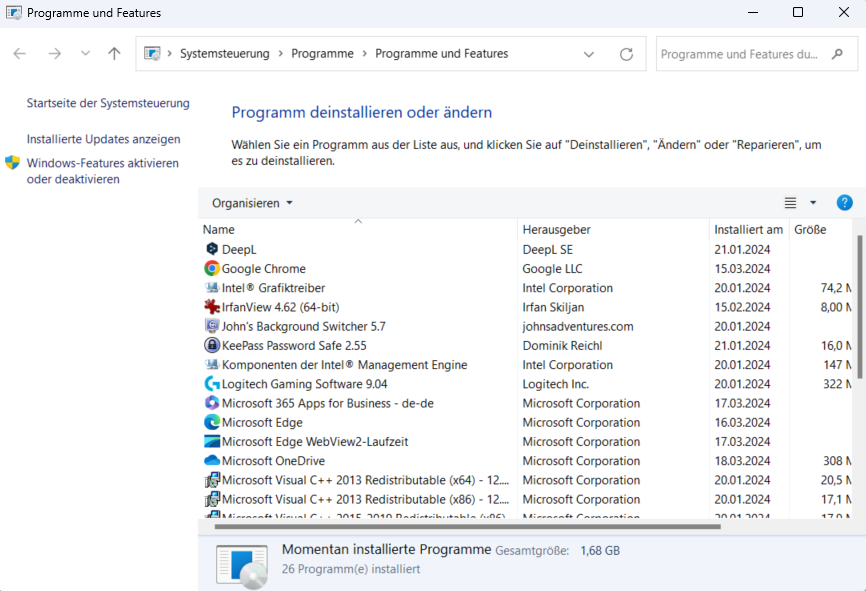

Gründliche Überprüfung installierter Programme

Nicht selten versteckt sich Überwachungssoftware unter der Fassade harmlos wirkender Programme. Ein Blick in die Liste der installierten Anwendungen über „Programme und Features“ in der Systemsteuerung kann Aufschluss geben. Sie starten die Oberfläche am schnellsten durch Eingabe von „appwiz.cpl“. Insbesondere neu hinzugefügte Programme, die nicht bewusst installiert wurden, verdienen Misstrauen.

Thomas Joos

Beispielsweise könnten Programme wie „Remote Desktop Helper“ oder ähnlich klingende Namen zwar nützlich erscheinen, tatsächlich aber für Überwachungszwecke missbraucht werden. Eine Recherche nach dem Programmnamen und dem Entwickler kann helfen, die Seriosität zu bewerten.

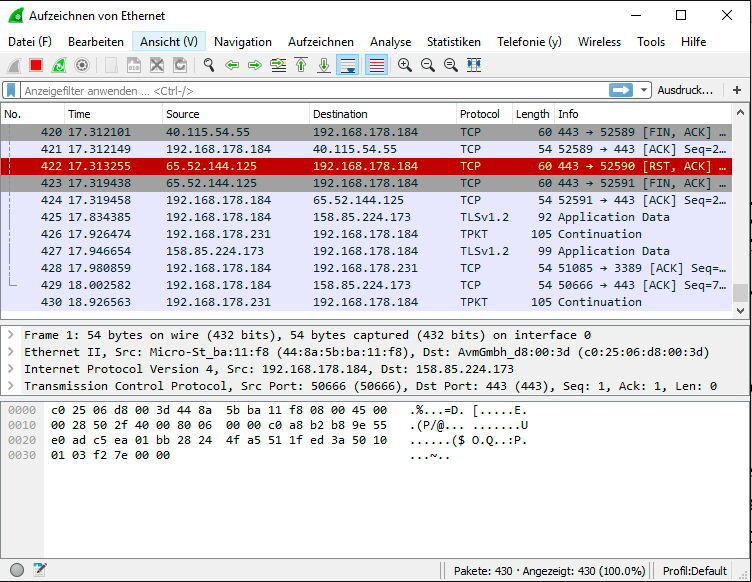

Netzwerkanalyse zur Aufdeckung von Überwachungsaktivitäten

Für eine tiefgreifende Netzwerkanalyse ist Wireshark ein mächtiges Werkzeug, das allerdings Fachkenntnisse voraussetzt. Überwachungssoftware kommuniziert oft mit externen Servern, um gesammelte Daten zu übertragen. Ungewöhnliche Muster wie konstante Verbindungen zu unbekannten IP-Adressen oder verdächtige Datenpakete während inaktiver Zeiten können Indikatoren für Überwachung sein.

Thomas Joos

Eine Herausforderung hierbei ist die Differenzierung zwischen legitimen und bösartigen Datenverkehren. Eine Strategie könnte sein, den Datenverkehr von bekannten Programmen zu dokumentieren und diesen als Basis für die Erkennung von Anomalien zu nutzen.

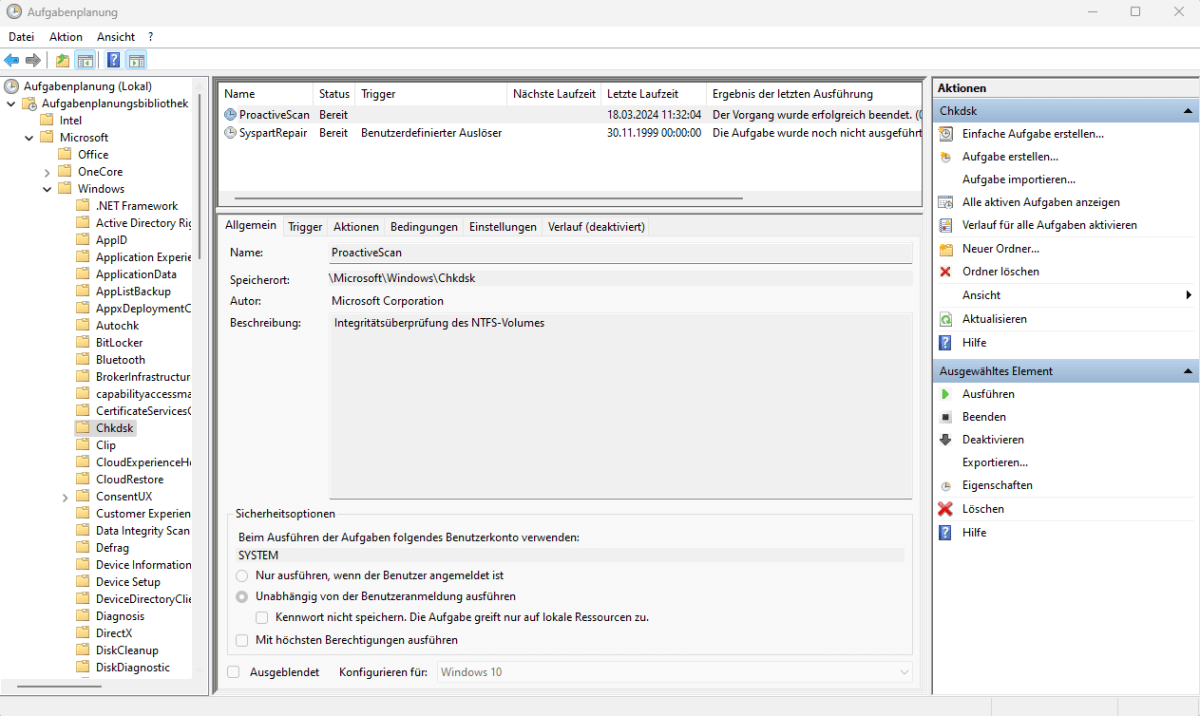

Aufgabenplaner als versteckter Ausführungsort

Der Windows-Aufgabenplaner (taskshd.msc) kann von Überwachungssoftware genutzt werden, um unentdeckt zu bleiben. Überprüfen Sie alle geplanten Aufgaben auf ihre Herkunft und Zweck.

Ein Beispiel für eine verdächtige Aufgabe könnte ein Task sein, der regelmäßig ein unbekanntes Programm oder Skript ausführt, besonders wenn der Auslöser für die Aufgabe unklar ist, zum Beispiel beim Start von Windows.

Thomas Joo

Ein gründlicher Blick auf die Aktionen und Trigger einer Aufgabe hilft dabei, ungewöhnliche oder unerwünschte Aktivitäten zu identifizieren. Um verborgene Überwachungsaufgaben zu finden, sollten Sie besonders auf Tasks achten, die mit minimalen oder keinen Benachrichtigungen konfiguriert sind und die in Verzeichnissen liegen, die typischerweise von Systemprozessen genutzt werden.

Untersuchung des Dateisystems mit dem Windows-Explorer

Einige Überwachungsprogramme verstecken ihre Dateien in Systemverzeichnissen oder nutzen Tarnnamen, die sie als harmlose Systemdateien ausgeben. Nutzen Sie Datei-Explorer-Erweiterungen oder spezialisierte Software, um versteckte oder verschleierte Dateien aufzudecken.

Das Überprüfen von Dateieigenschaften, wie Erstellungs- und Modifikationsdaten, kann ebenfalls Hinweise liefern, insbesondere wenn diese Zeitstempel nicht mit der tatsächlichen Installation oder Aktualisierung von legitimer Software übereinstimmen.

Versteckte Programme und Dateien zeigen Sie im Explorer zum Beispiel über „Anzeigen -> Einblenden -> Ausgeblendete Elemente“ an.

Überwachung der Registry

Die Windows-Registry ist ein häufiges Ziel für Überwachungssoftware, um Autostart-Mechanismen zu implementieren. Mit Tools wie „Regedit“ können Sie nach verdächtigen Einträgen suchen, die ohne Ihr Wissen hinzugefügt wurden.

Seien Sie allerdings vorsichtig: Änderungen in der Registry können das System destabilisieren. Dokumentieren Sie alle Änderungen sorgfältig, und erstellen Sie Sicherungen, bevor Sie Änderungen vornehmen.

Erweiterte Firewall-Konfiguration

Konfigurieren Sie die Windows-Firewall oder eine Drittanbieter-Firewall, um ausgehenden Verkehr detailliert zu überwachen und zu kontrollieren. Das Erstellen von Regeln, die nur vertrauenswürdigen Anwendungen den Internetzugang erlauben, kann helfen, unautorisierte Datenübertragungen zu blockieren.

Beobachten Sie Firewall-Logs auf ungewöhnliche Aktivitäten oder Versuche, Verbindungen zu unbekannten Zielen aufzubauen.

Zusätzliche Tools zur Unterstützung bei der Erkennung von Überwachungssoftware

Für eine umfassendere Untersuchung und besseren Schutz des Systems vor Überwachungssoftware bieten sich weitere spezialisierte Tools an, die in der bisherigen Darstellung nicht erwähnt wurden:

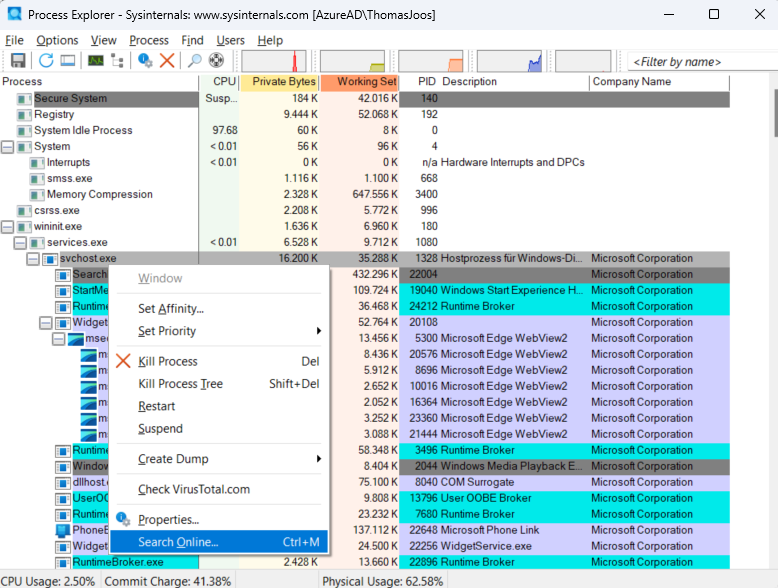

Process Explorer: Dieses Tool von Sysinternals bietet tiefere Einblicke in laufende Prozesse als der Standard-Task-Manager. Es ermöglicht die Identifizierung von verdächtigen Aktivitäten durch die Analyse von Prozesshierarchien und die Überprüfung von digitalen Signaturen.

Thomas Joos

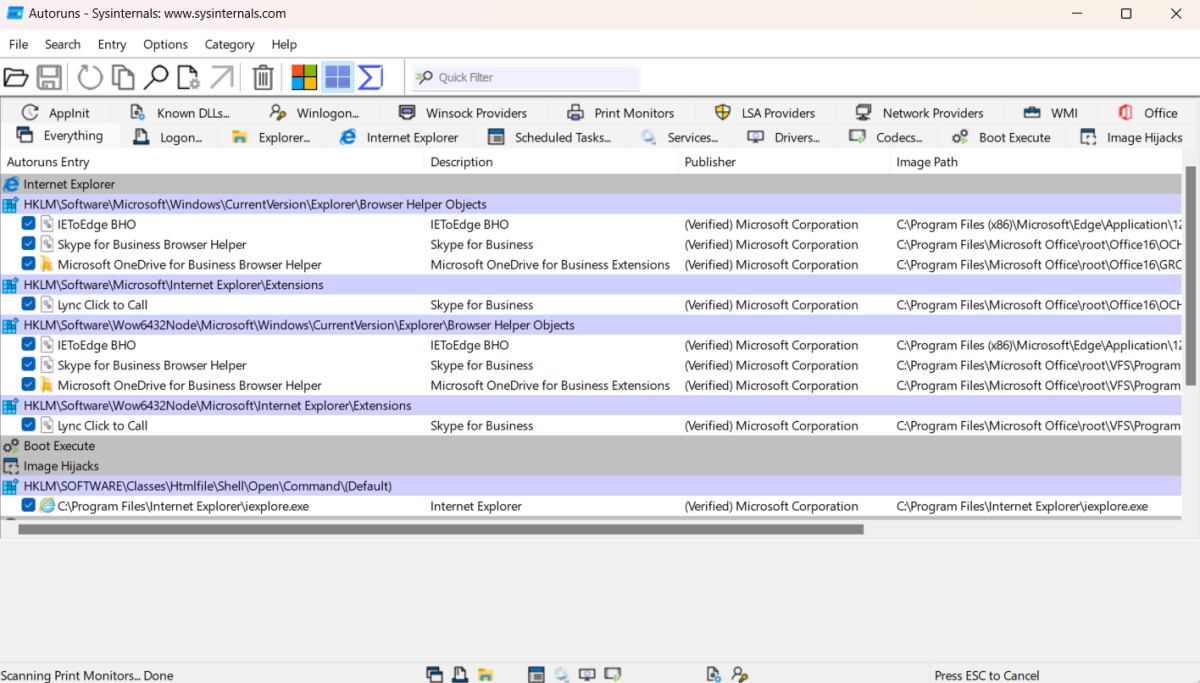

Autoruns: Ebenfalls von Sysinternals, erlaubt Autoruns eine detaillierte Ansicht aller Programme, Dienste und Komponenten, die automatisch starten. Es ist besonders nützlich, um Malware oder Überwachungssoftware zu identifizieren, die sich in Autostart-Einstellungen versteckt.

Thomas Joos

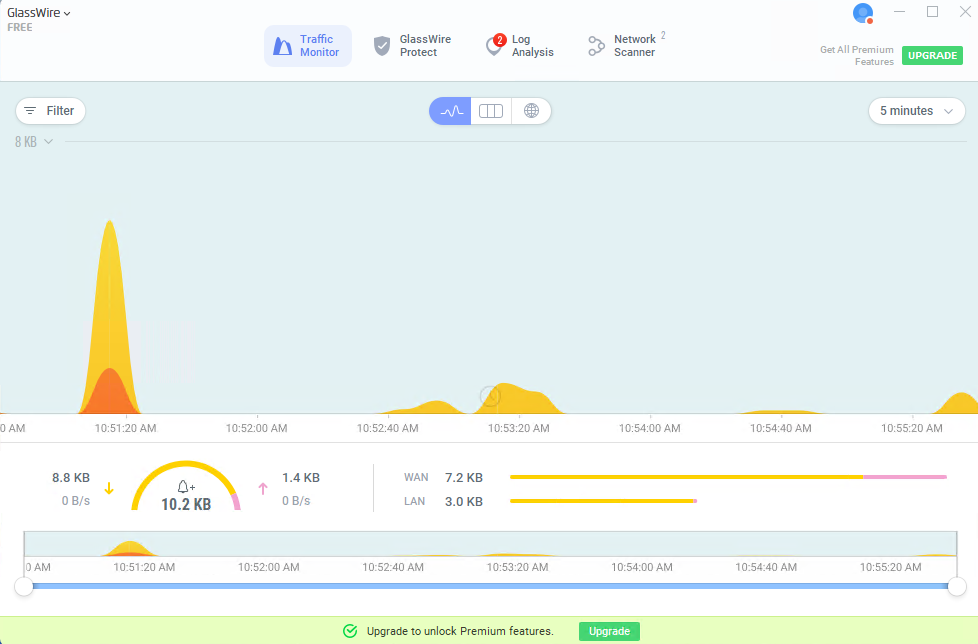

GlassWire: Ein Netzwerküberwachungstool, das grafische Darstellungen des Netzwerkverkehrs bietet. Es hilft, ungewöhnliche Aktivitäten zu erkennen, indem es Veränderungen im Datenverkehr visualisiert und Alarme für verdächtige Verbindungen ausgibt.

Thomas Joos

OSForensics: Ein umfangreiches Forensik-Tool, das bei der detaillierten Untersuchung von verdächtigen Dateien und Aktivitäten auf einem Computer hilft. Es ermöglicht das Finden von spezifischen Dateien schnell durch Indizierung, die Wiederherstellung von gelöschten Daten und das Erstellen von Hashes zur Verifizierung von Dateiintegritäten.

800+ IT

News

als RSS Feed abonnieren

800+ IT

News

als RSS Feed abonnieren